Tiempo de lectura aprox: 1 minutos, 41 segundos

Nueva Alerta de Seguridad, vulnerabilidad de software severa.

Nos ha llegado la información de una nueva alerta de seguridad para WordPress.

Se trata en este caso de un plugin con una vulnerabilidad de software severa, que afecta a muchos usuarios.

Los usuarios de temas tanto de pago como gratuitos creados por la empresa «ThemeGrill», que se estima en más de 200.000, usan un plugin que contiene una vulnerabilidad de software severa y fácil de explotar que, si no se parchea, podría permitir a los atacantes remotos no autenticados comprometer su sitio.

Se trata concretamente del plugin llamado ThemeGrill Demo Importer que ha sido diseñado para permitir a los administradores de sitios de WordPress importar contenido de demostración, widgets y configuraciones de ThemeGrill, un amplio catálogo de temas para WordPress, lo que les facilita la personalización rápida tanto del tema importado como del propio sitio WordPress.

La compañía de seguridad WebARX ha colgado en su web un informe en el que señala que, cuando se instala y activa un tema ThemeGrill, el complemento afectado ejecuta algunas funciones con privilegios administrativos sin verificar si el usuario que ejecuta el código está autenticado y es un administrador.

El fallo de programación, podría permitir que los atacantes remotos no autenticados restauren toda la base de datos del sitio web a su estado predeterminado, como paso previo a un inicio de sesión con credenciales por defecto, lo que, en última instancia, supondría la toma de control total del sitio web.

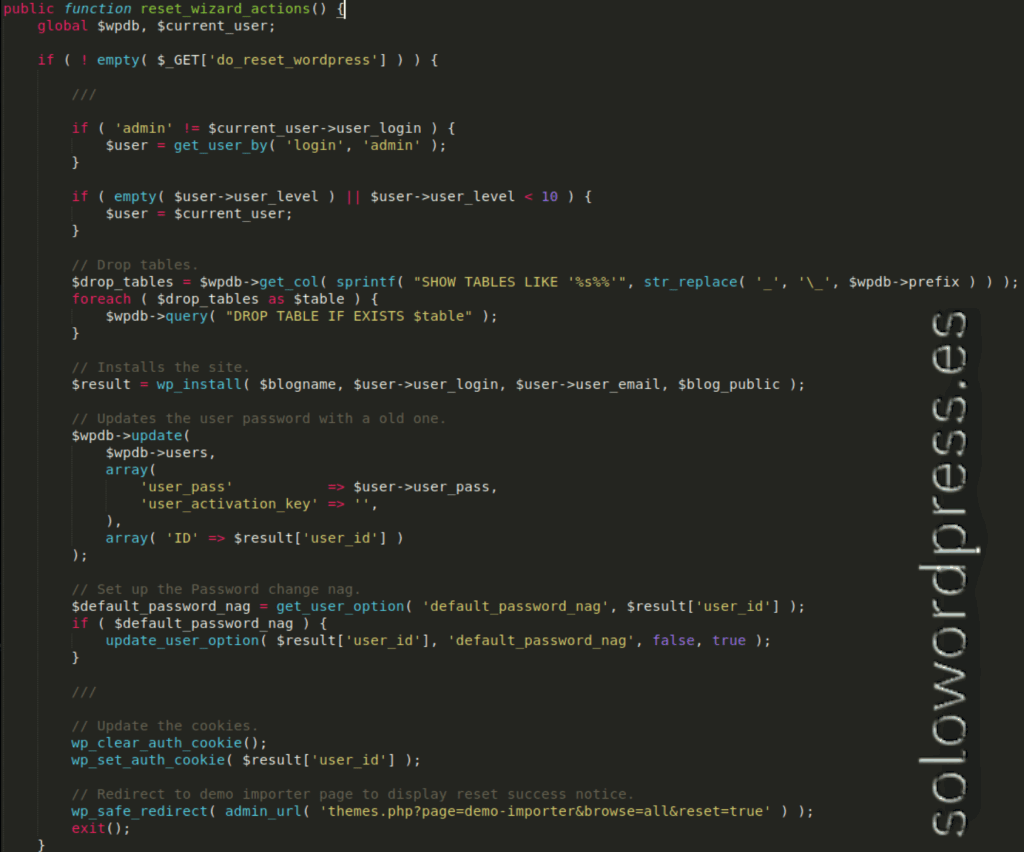

Para ver el detalle técnico, nos vamos al código del plugin (en admin_init) y vemos que, en la línea 44, una vez el plugin detecta que un tema ThemeGrill está instalado y activado, carga el archivo /includes/class-demo-importer.php que llama a /reset_wizard_actions.

La función admin_init se ejecuta no solo en el entorno de administración sino también en llamadas a /wp-admin/admin-ajax.php que no requieren que un usuario se autentique.

Así mismo, no se realiza verificación de autenticación en las funciones implicadas, y tan solo es necesario que el parámetro do_reset_wordpress esté presente en la URL de cualquier página basada en el ‘admin’ de WordPress, incluyendo /wp-admin/admin-ajax.php.

Este nuevo agujero de seguridad nos muestra que incluso las empresas «confiables», pueden cometer errores y, esos errores pueden pagarse caros.

Aunque muchas veces se cae en la tentación de aplicar un tema o un plugin, porque «hace bonito», hay ocasiones en que vale la pena reflexionar y decidir si realmente vale la pena el riesgo

No existe la seguridad absoluta ni podemos no hacer nada por miedo a, pero un poco de precaución es necesaria. Si no somos programadores, no podemos analizar las interioridades de todo lo que implementamos a nuestro sitio, pero si podemos actuar con rapidez en caso necesario.

Más información está disponible en: https://www.webarxsecurity.com/critical-issue-in-themegrill-demo-importer/

Información basada en UAD

Recuerda, juega, aprende y, ¡diviértete!

¡Gracias por leernos!

¡Tus comentarios y preguntas nos ayudan a mejorar, por favor comenta!